在昨天我們談完Azure小如何使用Traffic Manager分散全球網路流量後,

今天我們來聊聊Azure VPN Gateway,了解Azure VPN Gatway的功能和類型,

以及企業內部如何設定讓網路連通到Azure Virtual Network

Virtual Private Network (VPN) 是一種私人互連的網路,VPN會與另一個網路內在

Public Internet使用加密通道,流量會在於不受信任的網路上移動時加密,以防止竊聽

或其他攻擊。

録影片時前幾分鐘麥克風怪怪der,請見諒![]()

![]()

![]()

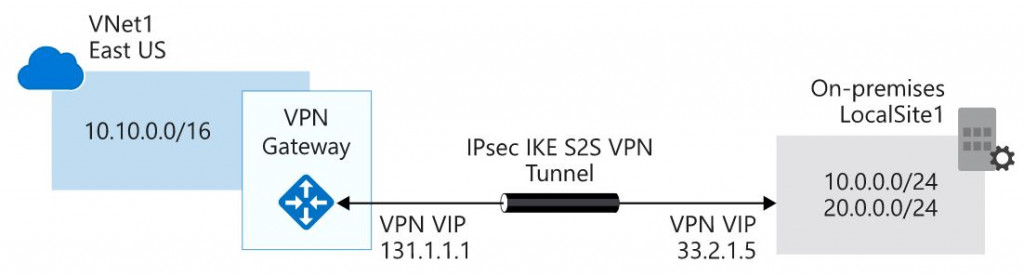

Azure VPN gateway在部署時,支援以下情境:

1.Site-to-Site Connection : 將內部部署資料中心連線至 Azure virtual networks。

2.Point-to-Site Connection : 將個別裝置連線至 Azure virtual networks。

3.Network-to-Network :將Azure virtual networks連線至其他Azure virtual networks。

以下為Azure VPN Gateway示意圖:

所有傳輸的資料都會在通過網際網路時於私人通道中加密。你在每個虛擬網路

中只能部署一個VPN gateway,但可以使用一個gateway來連線至多個位置,

包括其他 Azure virtual networks或內部部署資料中心。

部署 VPN gateway時你必需指定VPN類型,有分為policy-based or route-based

,這兩種 VPN 類型的主要差異在於如何指定要加密的流量

Policy VPN Gateway會以靜態方式指定應透過每個通道加密之封包的 IP 位址。

此類型的裝置會針對那些 IP 位址集合評估每個資料封包,以選擇要透過哪個

通道傳送封包。 Azure 中原則型 VPN 閘道的主要功能包括:

1.只支援 IKEv1。

2.使用「靜態路由」,其中來自這兩個網路的位址首碼組合可控制流量通過

VPN 通道的加密和解密方式。 通道網路的來源和目的地均宣告於原則中,

而不需宣告於路由表中。

3.Policy VPN 必須在需要它們的特定案例中使用,例如,為了與舊有內部

部署 VPN 裝置相容。

若定義哪些 IP 位址位於每個通道後太麻煩,可以使用route-based gateways

,透過route-based gateways,IPSec通道會模型化為網路介面或VTI

(虛擬通道介面)。 IP 路由 (靜態路由或動態路由通訊協定) 會決定透過其中

一個通道介面來傳送每個封包。 路由型 VPN 是內部部署裝置的慣用連線方式,

為它們對於拓撲變更 (例如建立新的子網路) 更有彈性。 如果需要下列任何

類型的連線能力,請使用route-based VPN gateway:

Azure route-based VPNs gateways的主要功能包括:

1.支援 IKEv2。

2.any-to-any (wildcard) traffic selectors。

3.可以使用「動態路由通訊協定」,其中路由/轉送表會將流量導向至不同的

IPSec 通道。 在此案例中,來源與目的地網路不會以靜態方式定義,因為

它們位於原則型 VPN 中,或甚至是具有靜態路由的路由型 VPN 中。

相反地,資料封包會根據使用路由通訊協定 (例如 BGP (邊界閘道協定))

動態建立的網路路由表進行加密。

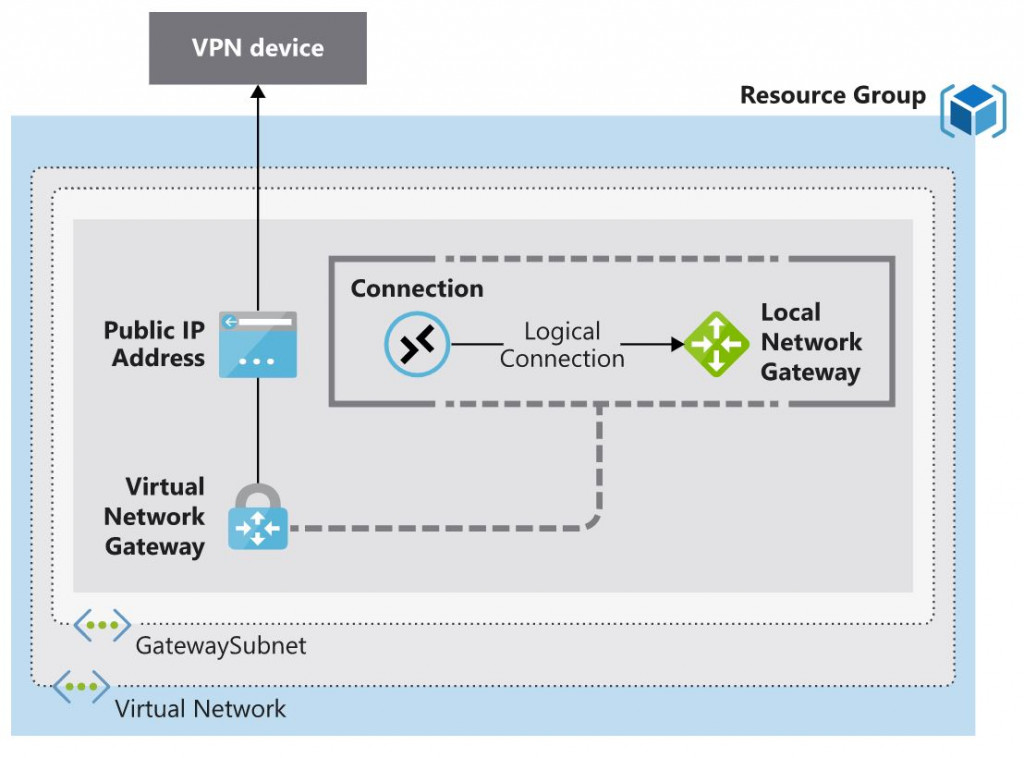

部署 VPN Gateway你需要以下Azure和內部部署資源,才能開始部署。

1.Virtual network:部署一個有足夠位址空間的Azure virtual network

,以供 VPN 閘道所需的額外子網路使用。 此虛擬網路的位址空間不得與你將連線

的內部部署網路重疊。 請記住在一個Virtual network內只能部署單一 VPN 閘道。

2.GatewaySubnet:為VPN 閘道部署一個名為 GatewaySubnet 的子網路。

至少使用 /27 位址遮罩,以確保會在子網路中提供足夠的 IP 位址來

3.Public IP address:若使用non-zone-aware gateway,請建立基本

SKU 動態公用IP 位址。 此位址會為內部部署 VPN 裝置提供一個可路由

傳送的公用IP位址作為目標。此IP位址是動態的,但除非將VPN Gateway

刪除後再重新建立,否則將不會變更。

4.Local network gateway:建立local network gateway以定義內部

部署網路的設定:VPN 閘道將連線的位置與對象,此設定包括內部部署VPN

裝置的公用 IPv4 位址,以及內部部署中可路由傳送的網路。VPN Gateway

會使用此資訊,透過 IPSec 通道來路由傳送以內部部署網路為目的地的封包。

5.Virtual network gateway:建立virtual network gateway,以在

virtual network與內部部署資料中心或其他virtual network之間路由

傳送流量,此virtual network gateway可以是 VPN 或 ExpressRoute

gateway

6.Connection:建立連線資源,以在 VPN 閘道與區域網路閘道之間

建立邏輯連線,連線的目的地是local network gateway所定義之內部

部署 VPN 裝置的 IPv4 位址,連線的來源是virtual network gateway

及其相關聯的公用 IP 位址,你可以建立多個連線。

下圖顯示資源及其關聯性的這個組合,可協助您進一步了解部署 VPN 閘道的必備

要件:

若要將資料中心連線至 VPN 閘道,您將需要下列內部部署資源:

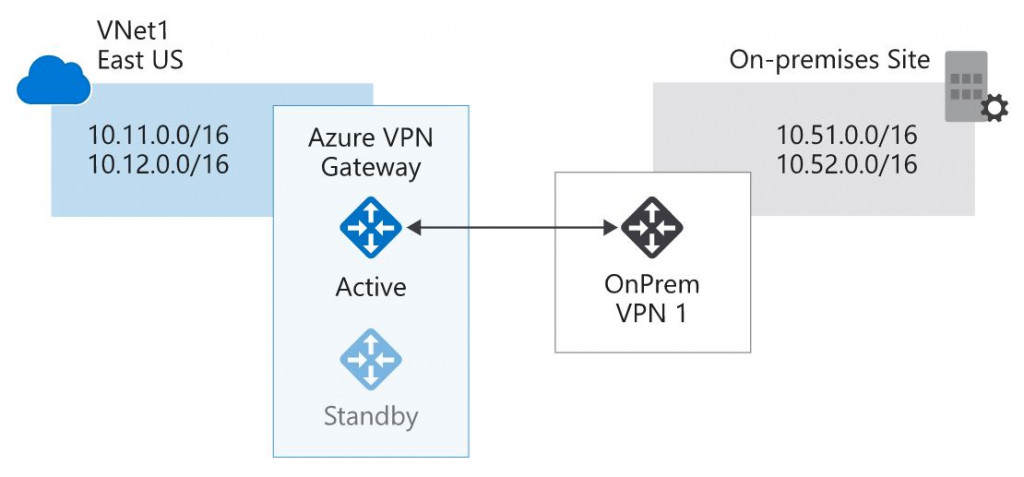

1.Active/standby

VPN 閘道預設會以「Active/standby」設定來部署為兩個執行個體,即使你只在Azure

中看到一個 VPN 閘道資源也一樣。 當計劃性維護或非計劃性中斷影響到使用中的

執行個體時,待命執行個體就會自動負責連線工作,而不需要使用者介入。 連線

會在此容錯移轉期間中斷,但對計劃性維護來說,它們通常可在幾秒內還原,

而對非計劃性中斷來說,則會在 90 秒內還原。

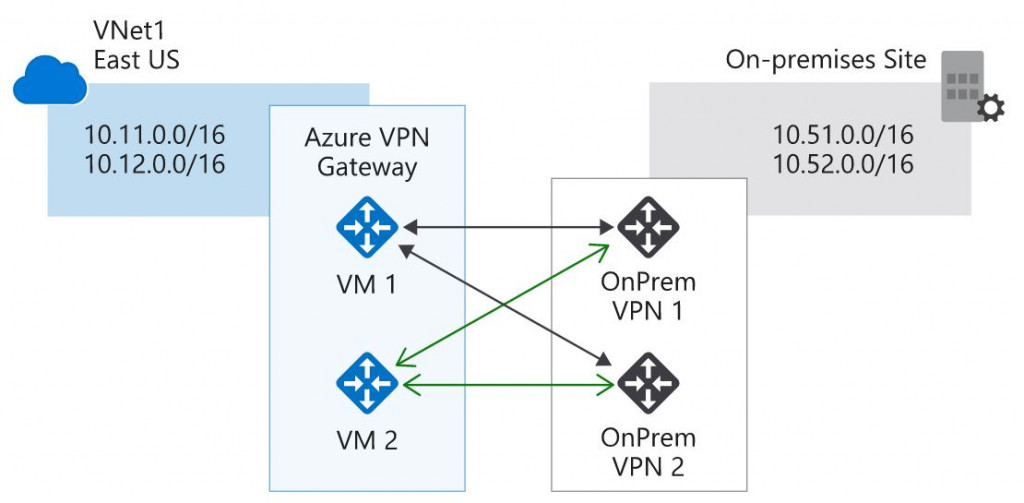

2.Active/active

隨著引進對 BGP 路由傳送通訊協定的支援,你也能以「active/active 」設定

來部署 VPN gateways。 在此設定中,你會為每個執行個體指派唯一的公用

IP 位址。 接著你會建立從內部部署裝置到每個 IP 位址的個別通道。

你可以藉由在內部部署環境中部署額外的 VPN 裝置來擴展高可用性。

3.ExpressRoute failover

另一個高可用性選項是將 VPN 閘道設定為 ExpressRoute 連線的安全

容錯移轉路徑。 ExpressRoute 線路內建復原能力,但在發生影響纜線

傳遞連線能力的實體問題或影響完整 ExpressRoute 位置的中斷問題時

,也不能倖免。 在高可用性案例中,如果有與 ExpressRoute 線路中斷

相關的風險,您也可以佈建使用網際網路作為連線替代方法的 VPN 閘道,

以確保一律有 Azure虛擬網路連線可用。

4.Zone-redundant gateways

在支援可用性區域的區域中,您能以區域備援設定部署VPN與ExpressRoute

閘道。 此方式可為虛擬網路閘道帶來復原力、延展性和更高的可用性。

在 Azure 可用性區域中部署閘道可從根本上和邏輯上分隔區域內的閘道,

同時還能在發生區域層級的失敗時,保護您內部部署項目與 Azure 的網路

連線。 這些需要不同的閘道 SKU 並利用標準公用 IP 位址,而非基本公用

IP 位址。

手把手使用Azure CLI準備 Azure 和內部部署Virtual Network步驟:

手把手使用Azure CLI建立Azure和On-Premiess的VPN

Day21教學講義:

https://docs.microsoft.com/zh-tw/learn/modules/connect-on-premises-network-with-vpn-gateway/